◎欢迎参与讨论,请在这里发表您的看法、交流您的观点。

与此同时,钓鱼演练的0中招也掩盖了一些问题,员工更习惯于鉴别邮件或者聊天的安全性,演练结果似乎也皆大欢喜,但钓鱼攻击还远不止于此。

你好,最近咱们线上商城支付系统总是出现卡单还是什么问题,支付后不显示订单信息,相关服务也不能正常使用。详细情况在附件里写了,麻烦帮忙加急处理一下。

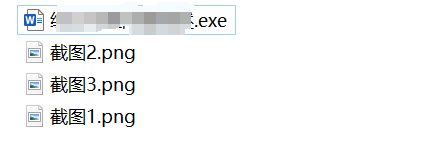

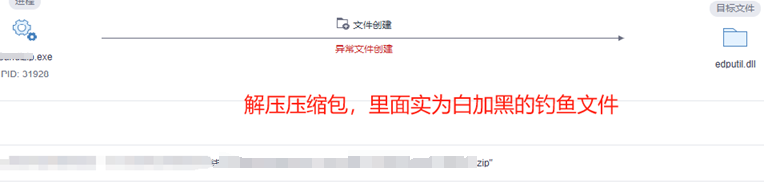

类似的问题此前也有用户反馈过,多为网络延迟或者系统卡顿所致,唯一不同的是附件并不是常见的截图而是一个zip压缩包。

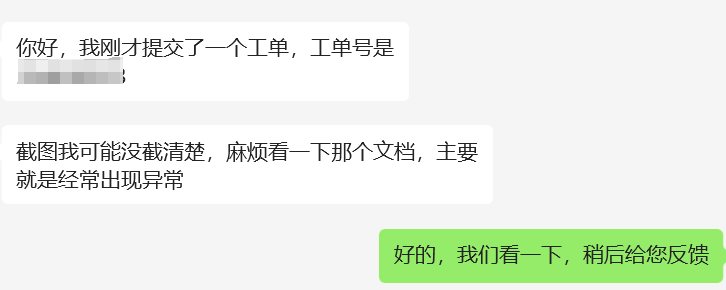

令Shirley感觉到疑惑的是,在仔细查看完三张图片后,她并没有get到用户到底想反馈什么问题。恰在此时,系统内置的IM工具,弹出了来自该用户的消息:

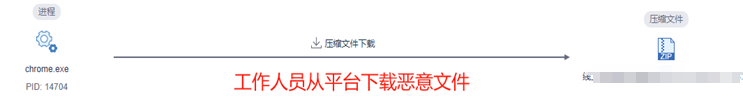

带着些许疑惑,她点击了上面那个貌似word文档的exe文件,最终导致恶意代码执行。不过,微步终端安全管理平台OneSEC很快捕获了恶意行为。

值得注意的是,除了寻找新的钓鱼入口之外,传统的钓鱼手法更是卷到飞起。

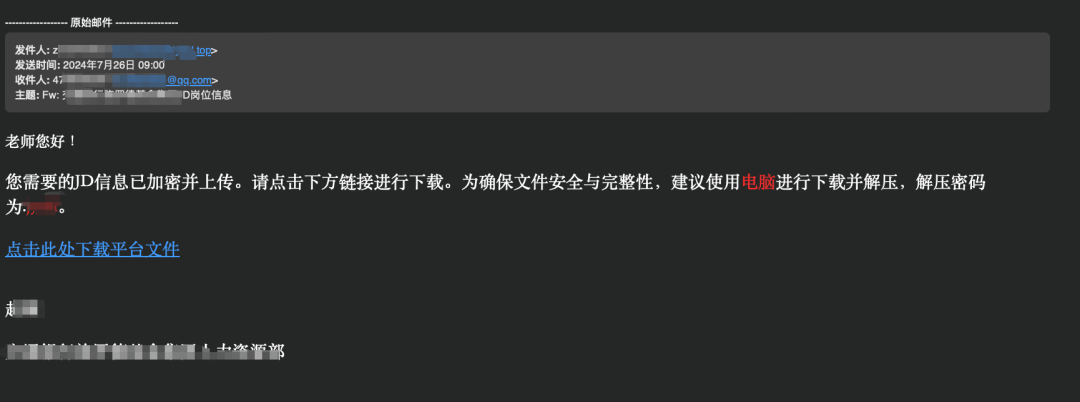

如下图所示,攻击者以岗位JD为诱饵,向目标用户投递钓鱼邮件。

样本在下载运行后,OneSEC检测到有恶意Shellcode。

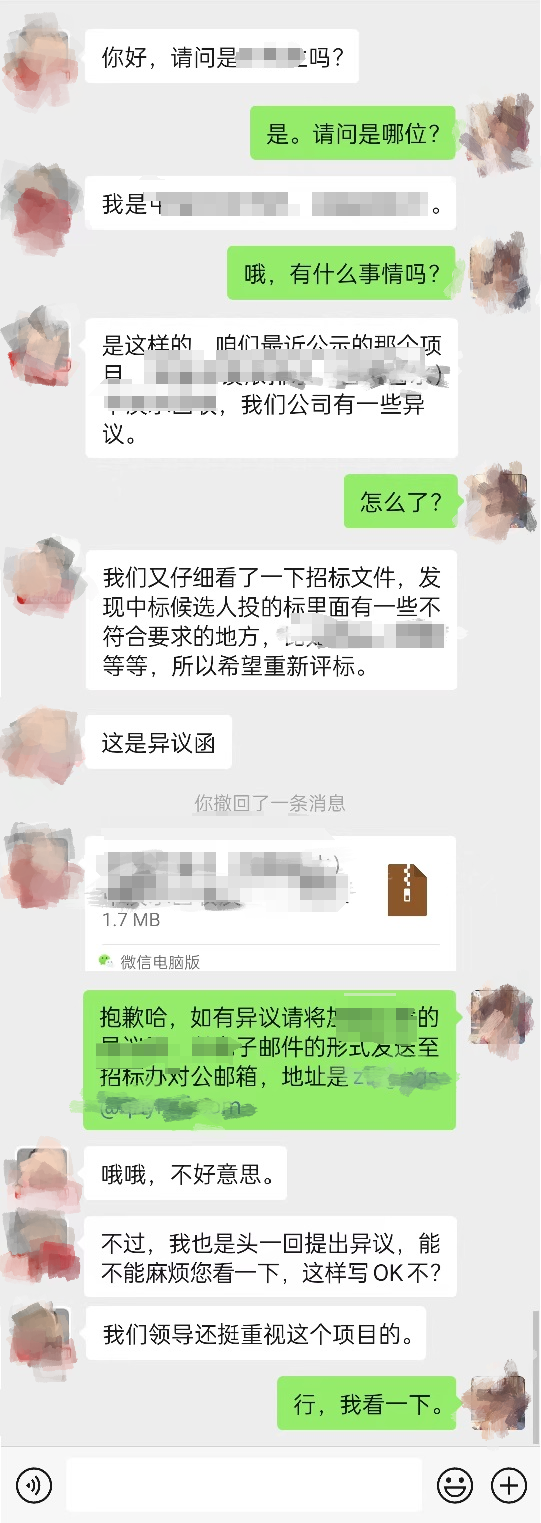

例如攻击者以招投标投诉的名义,通过微信向招标方直接钓鱼攻击。

OneSEC检测结果如下所示:

总体来看,不论何种钓鱼方式,精细化钓鱼都已经成为主流。随着常态化攻防演练的开展,攻击者拥有更加充足的时间,通过各种渠道搜集目标用户的信息,确保钓鱼攻击看起来更加真实可信。

◎欢迎参与讨论,请在这里发表您的看法、交流您的观点。

工作时间:8:00-18:00

电子邮件

扫码二维码

获取最新动态